Pour sécuriser les communications, une entreprise peut utiliser la cryptographie pour chiffrer les informations. Le cryptage consiste à transformer les informations dans un format non lisible par l'homme et vice versa.

L'information joue un rôle essentiel dans la gestion des entreprises, des organisations, des opérations militaires, etc. Des informations entre de mauvaises mains peuvent entraîner une perte d'activité ou des résultats catastrophiques.

Dans cet article, nous vous présenterons le monde de la cryptologie et comment vous pouvez empêcher que les informations ne tombent entre de mauvaises mains.

- Qu'est-ce que le cryptage ?

- Qu'est-ce que la cryptanalyse ?

- Qu'est-ce que le cryptage ?

- Algorithmes de chiffrement

- Activité de piratage : piratez maintenant !

Signification du chiffrement

Que signifie cryptage ? La cryptographie est l'étude et l'application de techniques qui cachent la véritable signification de l'information en la transformant en formats lisibles par l'homme et vice versa.

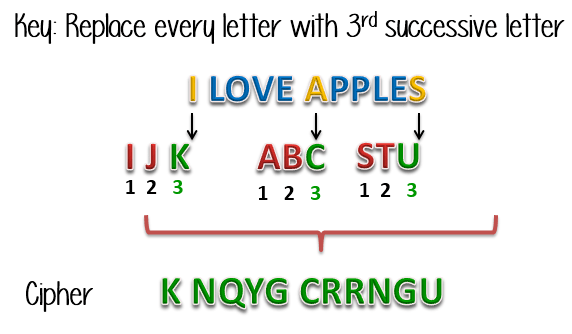

Illustrons cela à l'aide d'un exemple. Supposons que vous souhaitiez envoyer le message "I LOVE MELES", vous pouvez remplacer chaque lettre de la phrase par la troisième lettre suivante de l'alphabet.

Le message crypté sera "K NQXG CRRNGV". Pour décrypter notre message, nous allons devoir remonter trois lettres de l'alphabet en utilisant la lettre que nous voulons décrypter. L'image ci-dessous montre comment la transformation est effectuée.

Le processus de transformation des informations sous une forme non lisible par l'homme est appelé cryptage. Le processus d'inversion du chiffrement est appelé décryptage.

Le déchiffrement se fait à l'aide d'un clef secrète connus uniquement des destinataires légitimes des informations. La clé est utilisée pour déchiffrer les messages cachés.

Cela rend la communication sûre car même si l'attaquant obtient l'information, cela n'aura aucun sens pour lui. Les informations cryptées sont connues sous le nom de chiffrement.

Qu'est-ce que la cryptanalyse ?

La cryptoanalyse est l'art de tenter de déchiffrer des messages chiffrés sans utiliser la clé utilisée pour chiffrer les messages. La cryptoanalyse utilise une analyse mathématique et des algorithmes pour déchiffrer les chiffres. Le succès des attaques de cryptanalyse dépend de :

- Temps disponible

- Puissance de calcul disponible

- Capacité de mémoire disponible

Vous trouverez ci-dessous une liste des attaques de cryptanalyse couramment utilisées ;

- Attaque de force brute: Ce type d'attaque utilise des algorithmes qui tentent de deviner toutes les combinaisons logiques possibles du texte en clair qui sont ensuite chiffrées et comparées au chiffrement d'origine.

- Attaque de dictionnaire- Ce type d'attaque utilise une liste de mots pour correspondre au texte en clair ou à la clé. Il est principalement utilisé lorsque vous essayez de casser des mots de passe cryptés.

- Attaque de la table arc-en-ciel: Ce type d'attaque compare le texte chiffré avec des hachages précalculés pour trouver des correspondances.

Qu'est-ce que le cryptage ?

La cryptographie combine les techniques de cryptographie et de cryptanalyse.

Algorithmes de chiffrement

MD5 - cela signifie Message-Digest 5. Il est utilisé pour créer des valeurs de hachage 128 bits. Théoriquement, les hachages ne peuvent pas être inversés dans le texte brut d'origine. MD5 est utilisé pour crypter les mots de passe et vérifier l'intégrité des données. MD5 n'est pas résistant aux collisions. La résistance aux collisions est la difficulté à trouver deux valeurs qui produisent les mêmes valeurs de hachage.

- SHA : c'est l'acronyme de Secure Hash Algorithm. Les algorithmes SHA sont utilisés pour générer des représentations condensées d'un message (condensé de message). Il a différentes versions telles que;

- SHA-0: produit des valeurs de hachage de 120 bits. Il a été retiré de l'utilisation en raison de défauts importants et remplacé par SHA-1.

- SHA-1: produit des valeurs de hachage de 160 bits. Il est similaire aux versions précédentes de MD5. Il a une faiblesse cryptographique et n'est pas recommandé pour une utilisation depuis l'année 2010.

- SHA-2: a deux fonctions de hachage, à savoir SHA-256 et SHA-512. SHA-256 utilise des mots de 32 bits tandis que SHA-512 utilise des mots de 64 bits.

- SHA-3: cet algorithme était officiellement connu sous le nom de Keccak.

- RC4: cet algorithme est utilisé pour créer des chiffrements de flux. Il est principalement utilisé dans des protocoles tels que SSL (Secure Socket Layer) chiffrer les communications Internet e WEP (Wired Equivalent Privacy) pour protéger les réseaux sans fil.

- POISSON ROUGE: Cet algorithme est utilisé pour créer des chiffrements symétriquement verrouillés et à clé. Il peut être utilisé pour crypter les mots de passe et d'autres données.

Activité de piratage : utilisez CrypTool

Dans ce scénario pratique, nous allons créer un code simple à l'aide de l'algorithme RC4. Nous tenterons ensuite de le déchiffrer à l'aide d'une attaque par force brute. Pour cet exercice, supposons que vous savez que la clé secrète de chiffrement est de 24 bits. Nous allons utiliser ces informations pour trouver la figure.

Nous utiliserons CrypTool 1 comme outil de cryptage. CrypTool 1 est un outil pédagogique open source pour les études de cryptographie. Vous pouvez le télécharger à partir de https://www.cryptool.org/en/ct1-downloads

Création du chiffrement de flux RC4

Nous chiffrerons la phrase suivante

Ne jamais sous-estimer la détermination d'un gars qui a beaucoup de temps et peu d'argent

Nous utiliserons 00 00 00 comme clé de cryptage.

- Apri CryptoTool 1

- Remplacez le texte par Ne sous-estimez jamais la détermination d'un gars qui a beaucoup de temps et peu d'argent

- Cliquez sur le menu Crypter / Décrypter

- Pointez sur Déchiffrement symétrique (moderne) puis sélectionnez RC4 comme indiqué ci-dessus

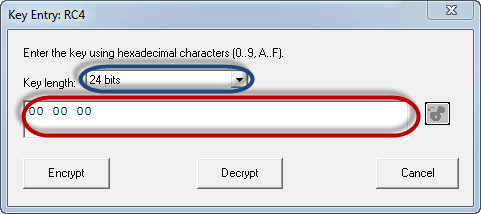

- La fenêtre suivante apparaîtra

- Sélectionnez 24 bits comme clé de cryptage

- Réglez la valeur sur 00 00 00

- Cliquez sur le bouton Chiffrer

- Vous obtiendrez le code de flux suivant

Attaquer le chiffrement de flux

- Cliquez sur le menu Analyse

- Pointez sur Chiffrement symétrique (moderne) puis sélectionnez RC4 comme indiqué ci-dessus

- Vous obtiendrez la fenêtre suivante

- Rappelez-vous que l'hypothèse faite est que la clé secrète est de 24 bits. Assurez-vous donc de sélectionner 24 bits comme longueur de clé.

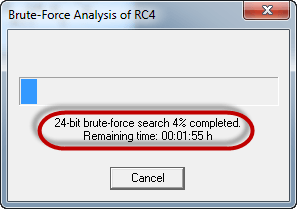

- Cliquez sur le bouton Démarrer. Vous obtiendrez la fenêtre suivante

- Remarque : Le temps nécessaire pour terminer l'attaque Brute-Force Analysis dépend de la capacité de traitement de la machine utilisée et de la longueur de la clé. Plus la longueur de la clé est longue, plus il faudra de temps pour terminer l'attaque.

- Une fois l'analyse terminée, vous obtiendrez les résultats suivants.

- Remarque : un nombre d'entropie inférieur signifie qu'il s'agit du résultat le plus probablement correct. Il est possible qu'une valeur d'entropie supérieure à la valeur la plus basse trouvée soit le résultat correct.

- Sélectionnez la ligne qui a le plus de sens, puis cliquez sur le bouton Accepter la sélection lorsque vous avez terminé

Résumé

- La cryptographie est la science du chiffrement et du déchiffrement des messages.

- Un chiffrement est un message qui a été transformé en un format non lisible par l'homme.

- Déchiffrer signifie inverser un chiffre dans le texte original.

- La cryptoanalyse est l'art de déchiffrer des chiffrements sans connaître la clé utilisée pour les chiffrer.

- La cryptographie combine les techniques de la cryptographie et du cryptanalyste.

Il pourrait être d'intérêt:

- Comment trouver les mots de passe, diverses techniques

- Comment pirater un réseau WiFi

Pour aller plus loin:

- Qu'est-ce que le VPN Google One ?

- Qu'est-ce que le chiffrement de bout en bout ?

- Comment activer et désactiver le chiffrement de bout en bout dans Zoom

- Comment changer le code PIN dans Bitlocker

- Comment protéger par mot de passe un fichier zip et un dossier